Τον Μάρτιο του 2019 η Kaspersky εισήγαγε μια αναβάθμιση στην εφαρμογή Kaspersky Password Manager (KPM), υποσχόμενη ότι θα μπορούσε να αναγνωρίζει τα «αδύναμα» passwords και συγχρόνως να παράγει «ισχυρούς» αντικαταστάτες.

Τελικά αποδείχθηκε ότι το KPM δεν κατάφερνε τελικά να πετύχει ικανοποιητική απόδοση σε καμία από τις δύο αποστολές. Όπως αποκάλυψε μέσω ανάρτησης η εταιρεία ασφαλείας Ledger Donjon, «ο Kaspersky Password Manager χρησιμοποιούσε μία σύνθετη μέθοδο δημιουργίας κωδικών. Αυτή η μέθοδος υποτίθεται ότι δημιουργούσε κωδικούς που ήταν δύσκολο να «σπάσουν» χρησιμοποιώντας συμβατικές μεθόδους. Ωστόσο, η συγκεκριμένη μέθοδος μειώνει τη δύναμη των κωδικών πρόσβασης που δημιουργούνται απέναντι σε εξειδικευμένα εργαλεία».

Η μία τεχνική που χρησιμοποιούνταν ήταν η χρήση γραμμάτων που συνήθως δεν χρησιμοποιούνται, σε μια προσπάθεια να ξεγελαστούν τα εργαλεία σπασίματος κωδικών. Το πρόβλημα ήταν ότι αν ένας εισβολέας ήξερε ότι χρησιμοποιήθηκε το KPM, τότε θα ήταν σε θέση να σπάσει τον κωδικό πολύ πιο εύκολα.

Το δεύτερο λάθος του KPM, σύμφωνα με την Ledger Donjon ήταν ότι χρησιμοποιούσε τον τρέχοντα χρόνο συστήματος σε δευτερόλεπτα ως τροφοδοσία σε μια γεννήτρια τυχαίων αριθμών. «Αυτό σημαίνει ότι κάθε χρήση του Kaspersky Password Manager στον κόσμο θα δημιουργήσει τον ίδιο ακριβώς κωδικό πρόσβασης σε ένα δεδομένο δευτερόλεπτο», αναφέρεται στη σχετική ανάρτηση.

Εικάζεται ότι το πρόβλημα δεν εντοπίστηκε αμέσως λόγω ενός animation του προγράμματος που διαρκεί περισσότερο από ένα δευτερόλεπτο κατά τη δημιουργία ενός κωδικού πρόσβασης. Σε κάθε περίπτωση «το αποτέλεσμα ήταν δυσάρεστο: κάθε κωδικός θα μπορούσε να παραβιαστεί».

«Για παράδειγμα, υπάρχουν 315.619.200 δευτερόλεπτα μεταξύ 210 και 2021, άρα το KPM θα μπορούσε να έχει δημιουργήσει έως και 315.619.200 κωδικούς. Άρα το σπάσιμό τους θα έπαιρνε μόλις μερικά λεπτά», σημειώνεται από την εταιρεία Donjon. Ωστόσο, γίνεται και η παραδοχή ότι κατά ειρωνική σύμπτωση ένα σφάλμα στον κώδικα κατέληξε να εισάγει μια επιπλέον μεταβλητή που μετριάζει το πρόβλημα σε ορισμένες περιπτώσεις.

Οι εκδόσεις του KPM πριν το 9.0.2 Patch F στα Windows, το 9.2.14.872 στο Android ή το 9.2.14.31 στο iOS έχουν επηρεαστεί, με την Kaspersky να αντικαθιστά την επίμαχη μέθοδο χρήσης του χρόνου του συστήματος (Mersenne Twister) με τη μέθοδο BCryptGenRandom στην έκδοση για τα Windows.

Η Kaspersky ενημερώθηκε για την ευπάθεια τον Ιούνιο του 2019 και ακολούθως εξέδωσε διορθωτική έκδοση τον Οκτώβριο της ίδιας χρονιάς. Τον Οκτώβριο του 2020, χρήστες του εργαλείου ειδοποιήθηκαν ότι ορισμένοι κωδικοί ίσως χρειαζόταν να «αναδημιουργηθούν», με την Kaspersky να εκδίδει νέες συμβουλές τον Απρίλιο του 2021, σύμφωνα με την ιστοσελίδα ZDNet.

«Όλες οι δημόσιες εκδόσεις του Kaspersky Password Manager που ευθύνονται για αυτό το ζήτημα έχουν πλέον μια νέα λογική δημιουργίας κωδικού πρόσβασης και μια ειδοποίηση ενημέρωσης κωδικών πρόσβασης για περιπτώσεις όπου ο δημιουργημένος κωδικός πρόσβασης πιθανώς δεν είναι αρκετά ισχυρός», αναφέρεται σε δήλωση της Kaspersky προς την ιστοσελίδα.

Latest News

Σε κίνδυνο το 40% των θέσεων εργασίας από την ΑΙ - Τι δείχνει έρευνα του ΔΝΤ

Τα οφέλη από τη χρήση της AI είναι ζητούμενο αν θα διαχυθούν σε όλη την οικονομία ή θα τροφοδοτήσουν την κοινωνική και οικονομική ανισότητα

Αντίστροφη μέτρηση για Apple στην Ινδία - Μετά τα iPhone, συναρμολογεί και τα AirPods

Τα ασύρματα ακουστικά AirPods θα ξεκινήσει να παράγει η Αpple στην Ινδία για πρώτη φορά στις αρχές του επόμενου έτους

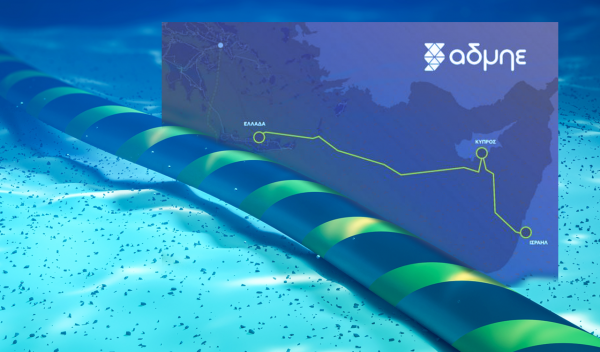

Πώς η Ελλάδα γίνεται κόμβος δεδομένων- Από τον Φάρο και τον Δαίδαλο μέχρι τα data centers

Η τεχνητή νοημοσύνη και η ανάγκη της για δεδομένα «φέρνει» και ένα κύμα επενδύσεων, από τα data centers και τα καλώδια οπτικών ινών μέχρι τον «Φάρο» και τον «Δαίδαλο»

Η Databrics πολύ κοντά σε ρεκόρ χρηματοδότησης venture capital, συνολικής αξίας 9,5 δις δολ.

Η αμερικανική Databricks, εταιρεία λογισμικού, αποτιμάται σε πάνω από 60 δισ. δολάρια, σύμφωνα με πηγές

Ήταν ο Χένρι Κίσινγκερ ένας «doomer» της τεχνητής νοημοσύνης;

Τα τελευταία χρόνια της ζωής του ο Χένρι Κίσινγκερ μετατράπηκε σε εμπειρογνώμονα στην AI - Ένα μεταθανάτιο υστερόγραφο σε ένα θέμα που προκαλεί τριγμούς, σημειώνει ο Economist

Βόλτα στο διάστημα μέσω… Μεγάλης Ελλάδας

Η διαστημική εταιρεία του Ρίτσαρντ Μπράνσον σχεδιάζει ταξίδια σε ύψος 85 χλμ από την αεροπορική βάση του Γκροτάλιε της Ιταλίας

Πρώτο... δωράκι Tραμπ υπέρ Μασκ - Ποια ρύθμιση καταργεί προς όφελος της Tesla

Το αφεντικό της Tesla, Ιλον Μασκ, δαπάνησε περισσότερα από 250 εκατομμύρια δολάρια βοηθώντας τον Τραμπ να εκλεγεί πρόεδρος τον Νοέμβριο

Πρόστιμο 75 εκατ. δολ. από την Τουρκία στην Google

Η μη συμμόρφωση θα έχει ως αποτέλεσμα περαιτέρω καθημερινά πρόστιμα - Η Google μπορεί να ασκήσει έφεση

Αντίστροφη μέτρηση για το digital economy forum 2024 του ΣΕΠΕ

Ποιοι θα πλαισιώσουν το συνέδριο του ΣΕΠΕ, ποιες είναι οι βασικές θεματικές ενότητες της διοργάνωσης

Η Κίνα σφίγγει τον κλοιό στο κυβερνοέγκλημα του χρηματοπιστωτικού τομέα

Η Υπηρεσία Κυβερνοχώρου δεσμεύτηκε για τη συνέχιση των προσπαθειών καταπολέμησης της ηλεκτρονικής απάτης στην Κίνα

![Φυσικό αέριο: Δυναμικό come back του LNG στην Ελλάδα [γραφήματα]](https://www.ot.gr/wp-content/uploads/2023/01/OT_naturalgas-90x90.jpeg)

![Fraport: Πάνω από 35 εκατ. επιβάτες στα αεροδρόμια το 11μηνο – Πτώση στη Μύκονο [πίνακας]](https://www.ot.gr/wp-content/uploads/2022/06/fraport-90x90.jpg)

Αριθμός Πιστοποίησης Μ.Η.Τ.232433

Αριθμός Πιστοποίησης Μ.Η.Τ.232433