Η Ομάδα Έρευνας και Ανάλυσης της Kaspersky (GReAT) αποκάλυψε μια νέα σειρά επιθέσεων της διαβόητης ομάδας Lazarus, οι οποίες στόχευαν οργανισμούς σε όλον τον κόσμο.

Η έρευνα που παρουσιάστηκε στο Security Analyst Summit (SAS), αποκάλυψε ακόμα ένα σύνολο απειλών τύπου APT, δηλαδή μια σειρά από κακόβουλα λογισμικά τα οποία και εξαπλώνονται μέσω επίσημων λογισμικών.

Παγκόσμια εκστρατεία κυβερνοεπιθέσεων στοχεύει οργανισμούς

Η ομάδα GReAT εντόπισε μια σειρά από ψηφιακές επιθέσεις, οι οποίες πετυχαίναν τη μόλυνση στόχων μέσω νόμιμου λογισμικού. Το εν λόγω λογισμικό είναι σχεδιασμένο να κρυπτογραφεί διαδικτυακές συνομιλίες χρησιμοποιώντας ψηφιακά πιστοποιητικά.

Πάρα το γεγονός ότι οι ευπάθειες του συστήματος είχαν ήδη επισημανθεί και διορθωθεί, η πλειονότητα των επιχειρήσεων παγκοσμίως χρησιμοποιούσαν την παλαιότερη έκδοση του λογισμικού, δίνοντας με αυτόν τον τρόπο εύκολη πρόσβαση στο Lazarus.

Οι τεχνικές της ομάδας Lazarus διέθεταν ένα υψηλό επίπεδο πολυπλοκότητας, χρησιμοποιώντας προηγμένα μέσα αποφυγής, καθώς δημιουργήσαν το κακόβουλο λογισμικό «SIGNBT» για τον έλεγχο του θύματος. Επίσης, χρησιμοποίησαν το ήδη γνωστό εργαλείο LPEClient, το οποίο κατά το παρελθόν είχε στοχεύσει οπλικά συστήματα, πυρηνικούς επιστήμονες αλλά και τον τομέα των κρυπτονομισμάτων.

Αυτό το κακόβουλο λογισμικό υπηρετεί έναν πολύ σημαντικό ρόλο αφού λειτουργεί ως το πρώτο σημείο μόλυνσης, ενώ παράλληλα διαμορφώνει το εκάστοτε προφίλ του θύματος κατά τη διάρκεια της επίθεσης. Επομένως, οι ερευνητές της Kaspersky συμπέραναν πως ο ρόλος του LPEClient σε αυτή και σε άλλες επιθέσεις ευθυγραμμίζεται με τις τακτικές που χρησιμοποιεί η ομάδα Lazarus, όπως παρατηρήθηκε και στη διαβόητη επίθεση στην αλυσίδα εφοδιασμού 3CX.

Περαιτέρω έρευνα αποκάλυψε ότι το κακόβουλο λογισμικό Lazarus είχε ήδη στοχεύσει το αρχικό θύμα, έναν προμηθευτή λογισμικού, αρκετές φορές στο παρελθόν. Αυτό το μοτίβο επαναλαμβανόμενων επιθέσεων καταδεικνύει έναν κακόβουλο αλλά αποφασισμένο φορέα απειλής, ο οποίος πιθανότατα έχει σκοπό να υποκλέψει ακολουθίες κώδικα ή να εμποδίσει την αλυσίδα εφοδιασμού.

Ο φορέας της απειλής εκμεταλλευόταν όλες τις αδυναμίες στα λειτουργικά συστήματα των επιχειρήσεων. Παράλληλα, ο φορέας απειλής είχε επικεντρωθεί σε επιχειρήσεις οι οποίες χρησιμοποιούσαν παλαιότερες εκδόσεις του λογισμικού, διευρύνοντας έτσι το φάσμα της απειλής του.

«Η συνεχιζόμενη δραστηριότητα της ομάδας Lazarus αποτελεί απόδειξη των προηγμένων ικανοτήτων και του ακλόνητου κινήτρου της. Δραστηριοποιούνται σε παγκόσμια κλίμακα, στοχεύοντας σε ένα ευρύ φάσμα δραστηριοτήτων με ποικίλες μεθόδους. Αυτό σηματοδοτεί μια συνεχιζόμενη και εξελισσόμενη απειλή που απαιτεί αυξημένη επαγρύπνηση», δήλωσε ο Seongsu Park, επικεφαλής ερευνητής ασφάλειας στην Παγκόσμια Ομάδα Έρευνας και Ανάλυσης της Kaspersky.

Latest News

Σε κίνδυνο το 40% των θέσεων εργασίας από την ΑΙ - Τι δείχνει έρευνα του ΔΝΤ

Τα οφέλη από τη χρήση της AI είναι ζητούμενο αν θα διαχυθούν σε όλη την οικονομία ή θα τροφοδοτήσουν την κοινωνική και οικονομική ανισότητα

Αντίστροφη μέτρηση για Apple στην Ινδία - Μετά τα iPhone, συναρμολογεί και τα AirPods

Τα ασύρματα ακουστικά AirPods θα ξεκινήσει να παράγει η Αpple στην Ινδία για πρώτη φορά στις αρχές του επόμενου έτους

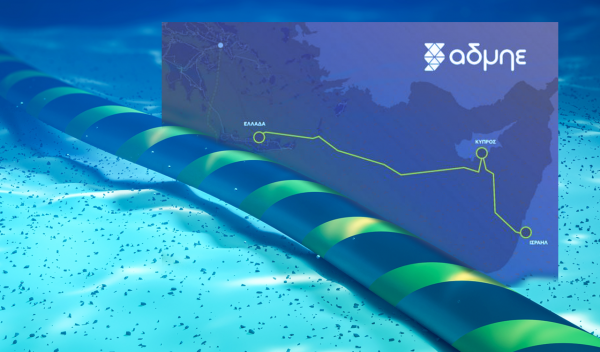

Πώς η Ελλάδα γίνεται κόμβος δεδομένων- Από τον Φάρο και τον Δαίδαλο μέχρι τα data centers

Η τεχνητή νοημοσύνη και η ανάγκη της για δεδομένα «φέρνει» και ένα κύμα επενδύσεων, από τα data centers και τα καλώδια οπτικών ινών μέχρι τον «Φάρο» και τον «Δαίδαλο»

Η Databrics πολύ κοντά σε ρεκόρ χρηματοδότησης venture capital, συνολικής αξίας 9,5 δις δολ.

Η αμερικανική Databricks, εταιρεία λογισμικού, αποτιμάται σε πάνω από 60 δισ. δολάρια, σύμφωνα με πηγές

Ήταν ο Χένρι Κίσινγκερ ένας «doomer» της τεχνητής νοημοσύνης;

Τα τελευταία χρόνια της ζωής του ο Χένρι Κίσινγκερ μετατράπηκε σε εμπειρογνώμονα στην AI - Ένα μεταθανάτιο υστερόγραφο σε ένα θέμα που προκαλεί τριγμούς, σημειώνει ο Economist

Βόλτα στο διάστημα μέσω… Μεγάλης Ελλάδας

Η διαστημική εταιρεία του Ρίτσαρντ Μπράνσον σχεδιάζει ταξίδια σε ύψος 85 χλμ από την αεροπορική βάση του Γκροτάλιε της Ιταλίας

Πρώτο... δωράκι Tραμπ υπέρ Μασκ - Ποια ρύθμιση καταργεί προς όφελος της Tesla

Το αφεντικό της Tesla, Ιλον Μασκ, δαπάνησε περισσότερα από 250 εκατομμύρια δολάρια βοηθώντας τον Τραμπ να εκλεγεί πρόεδρος τον Νοέμβριο

Πρόστιμο 75 εκατ. δολ. από την Τουρκία στην Google

Η μη συμμόρφωση θα έχει ως αποτέλεσμα περαιτέρω καθημερινά πρόστιμα - Η Google μπορεί να ασκήσει έφεση

Αντίστροφη μέτρηση για το digital economy forum 2024 του ΣΕΠΕ

Ποιοι θα πλαισιώσουν το συνέδριο του ΣΕΠΕ, ποιες είναι οι βασικές θεματικές ενότητες της διοργάνωσης

Η Κίνα σφίγγει τον κλοιό στο κυβερνοέγκλημα του χρηματοπιστωτικού τομέα

Η Υπηρεσία Κυβερνοχώρου δεσμεύτηκε για τη συνέχιση των προσπαθειών καταπολέμησης της ηλεκτρονικής απάτης στην Κίνα

![Φυσικό αέριο: Δυναμικό come back του LNG στην Ελλάδα [γραφήματα]](https://www.ot.gr/wp-content/uploads/2023/01/OT_naturalgas-90x90.jpeg)

![Fraport: Πάνω από 35 εκατ. επιβάτες στα αεροδρόμια το 11μηνο – Πτώση στη Μύκονο [πίνακας]](https://www.ot.gr/wp-content/uploads/2022/06/fraport-90x90.jpg)

Αριθμός Πιστοποίησης Μ.Η.Τ.232433

Αριθμός Πιστοποίησης Μ.Η.Τ.232433